热门话题

#

Bonk 生态迷因币展现强韧势头

#

有消息称 Pump.fun 计划 40 亿估值发币,引发市场猜测

#

Solana 新代币发射平台 Boop.Fun 风头正劲

c4lvin

研究员 @FourPillarsFP |上一页 @chainlight_io

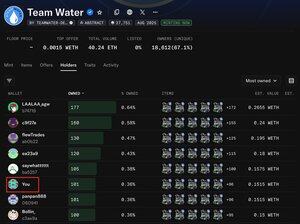

终于,在整整7个月后,我达到了@AbstractChain的铂金级别。由于在韩国的铂金级持有者仍然很少(包括我在内只有4个),至少我可以说我尽力了。

在28周内赚取了110万XP,我每周平均约40,000 XP。

与其他铂金级成员(@say_yes_say_yes,@minebuu_,@jaiyujjj)相比,我的净资产显著较少,但我很幸运我的策略足够有效,能够在8月达到铂金级。

我继续深入研究Abstract的原因部分是因为我对Abstract在这7个月中所展现的变化充满信心,但最重要的是,我相信@LucaNetz这个人。在我主观的判断中,像他这样具有大胆领导力并透明地与社区分享进展的领导者少之又少。

我相信正是这种魅力让他说服了核心团队成员——尤其是@0xCygaar——与他合作,这些人都是非常宝贵的。

无论如何,暂时来说,即使在TGE之后,我计划继续支持Abstract,看看一个消费者链能成长到多大,以及他们将从通过近一年的Abstract磨练而锻造的核心社区中榨取多少价值。

Abstract万岁!

4.61K

我喜欢 @RiscZero 和 @boundless_xyz 的一件事是他们真的很关心安全。

在2024年5月,RISC Zero 发布了一篇博客文章,验证他们可以通过 "The Rekt Test"。

这个测试是与多位安全专家合作创建的安全问卷,包括 @immunefi、@trailofbits、@eulerfinance、@FireblocksHQ 和 @SolanaFndn 的成员。它涵盖了12个必须达到的标准,以实现最高级别的安全性。

在博客中,RISC Zero 展示了他们在所有流程中都符合标准,除了一个不适用的项目,表明他们对安全的重视。根据我所知,RISC Zero 是自该测试公开发布以来,唯一公开宣布符合 Rekt Test 的项目。

此外,RISC Zero 还接受了来自顶级审计公司的 zkVM 安全审计,如 @hexensio 和 @VeridiseInc,同时还通过 @HackenProof 公开进行漏洞悬赏。

从 HackenProof,我找到了他们的 zkVM 中发现的漏洞的 $50K 悬赏支付 👀

由于 ZK 协议中的安全漏洞可能会摧毁整个协议,因此安全意识极为重要。在这方面,RISC Zero 的准备工作被评估为非常彻底。这也是我看好 Boundless 的原因。

3.13K

对于那些还不知道 @capmoney_ 的人来说 -

Cap 本质上是一个收益型稳定币,旨在:

- 去中心化收益生成机制

- 通过金融机构的竞争生成尽可能高的收益

Cap 的优势可以大致分为两个主要点。

首先,它最小化了用户存入资产的风险。Cap 利用 @eigenlayer,允许运营商(生成收益)管理由重质押者委托的资产。如果运营商表现不佳,重质押者的抵押品将被削减,而成功执行则会导致重质押者获得激励。

在这里,Cap 利用 EigenLayer 最近引入的“再分配”机制,通过削减没收的重质押者抵押品来弥补运营商造成的损失。因此,它旨在最大限度地保护用户的收益。

其次,收益潜力很高。Cap 对运营商的盈利生成方法没有限制,同时让用户接触到 Web2 和 Web3 中的各种策略。这意味着用户可以接触到传统金融产品、MEV、RWA,任何能够产生收益的东西。

由于 Cap 的飞轮通过其强大的运营商运转,因此有必要密切关注早期阶段入驻的运营商。不过,我个人对 Cap 非常看好 ;)

2.57K

在探索 @boundless_xyz 生态时,我发现了 @RiscZero R0VM 应用中的一个有趣用例:ZK 漏洞证明 - zkPoEx。

在所有漏洞中,最关键的是那些存在于实时产品中的漏洞。在加密领域,由于关键漏洞会立即导致资金被利用,因此实时漏洞的货币价值非常高。

通常,当发现此类漏洞时,像 @immunefi 或 @HackenProof 这样的漏洞赏金平台充当中介,以验证漏洞的真实性和严重性,并进行赏金谈判。这个结构有一个问题:在白帽子获得赏金之前,漏洞细节必须被披露。从项目的角度来看,在收到漏洞报告并进行审核后,他们可以修补漏洞,然后声称它是“超出范围”或降低其严重性。在极端情况下,中介可能会看到漏洞并先行利用它。

zkPoEx 通过 RiscZero 的 R0VM,允许在不透露漏洞细节的情况下使用 ZK 证明漏洞的存在。由于它可以证明满足特定条件的漏洞的存在,漏洞发现者可以期待项目提供更合作的回应,例如要求部分预付款。

更详细地说,报告者使用 calldata/exploit 合约作为私有输入,攻击时的状态作为公共输入,以在 R0VM 中更改目标合约的状态值。执行后,由 R0VM Prover 生成的 tx 收据和证明可以验证攻击是否满足特定条件,例如余额变化。

我个人认为这种方法对于报告实时漏洞非常有用,但我还没有看到使用这种方法报告漏洞的案例。似乎是因为项目需要提前提供条件……如果这样的系统在实践中确实难以实施,我想知道会面临什么挑战。

886

热门

排行

收藏

链上热点

X 热门榜

近期融资

最受认可